Réseau privé virtuel - Définition

La liste des auteurs de cet article est disponible ici.

Introduction

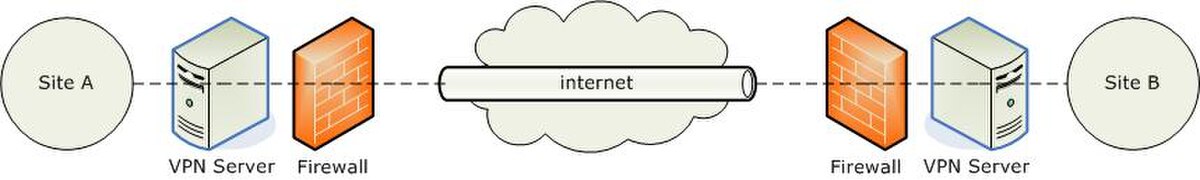

Dans les réseaux informatiques et les télécommunications, le réseau privé virtuel (Virtual Private Network en anglais, abrégé en VPN) est vu comme une extension des réseaux locaux et préserve la sécurité logique que l'on peut avoir à l'intérieur d'un réseau local. Il correspond en fait à une interconnexion de réseaux locaux via une technique de « tunnel ». On parle de VPN lorsqu'un organisme interconnecte ses sites via une infrastructure partagée avec d'autres organismes. Il existe deux types de telles infrastructures partagées : les « publiques » comme Internet et les infrastructures dédiées que mettent en place les opérateurs pour offrir des services de VPN aux entreprises. C'est sur Internet et les infrastructures IP que se sont développées les techniques de « tunnel ». Historiquement les VPN inter-sites sont apparus avec X.25 sur des infrastructures mises en place par les opérateurs, puis X.25 a été remplacé par le relayage de trames, l'ATM et le MPLS aujourd'hui.

Un bon compromis consiste à utiliser Internet comme support de transmission en utilisant un protocole de « tunnelisation » (en anglais tunneling), c'est-à-dire encapsulant les données à transmettre de façon chiffrée. On parle alors de VPN pour désigner le réseau ainsi artificiellement créé. Ce réseau est dit virtuel car il relie deux réseaux « physiques » (réseaux locaux) par une liaison non fiable (Internet), et privé car seuls les ordinateurs des réseaux locaux de part et d'autre du VPN peuvent accéder aux données en clair.

Le VPN permet donc d'obtenir une liaison sécurisée à moindre coût, si ce n'est la mise en œuvre des équipements terminaux. En contrepartie, il ne permet pas d'assurer une qualité de service comparable à une ligne louée dans la mesure où le réseau physique est public, donc non garanti.

Le VPN vise à apporter certains éléments essentiels dans la transmission de données : l'authentification (et donc l'identification) des interlocuteurs, l'intégrité des données (le chiffrement vise à les rendre inutilisables par quelqu'un d'autre que le destinataire).

Fonctionnement

Un VPN repose sur un protocole, appelé protocole de tunnelisation, c'est-à-dire un protocole permettant aux données passant d'une extrémité à l'autre du VPN d'être sécurisées par des algorithmes de cryptographie.

Le terme tunnel est utilisé pour symboliser le fait qu'entre l'entrée et la sortie du VPN les données sont chiffrées et donc normalement incompréhensibles pour toute personne située entre les deux extrémités du VPN, comme si les données passaient dans un tunnel. De plus, créer un tunnel signifie aussi encapsuler un protocole dans un protocole de même niveau du modèle OSI (IP dans IPSec par exemple). Dans le cas d'un VPN établi entre deux machines, on appelle client VPN l'élément permettant de chiffrer les données à l'entrée et serveur VPN (ou plus généralement serveur d'accès distant) l'élément déchiffrant les données en sortie.

Ainsi, lorsqu'un système extérieur à un réseau privé (client nomade, agence ou travailleur à domicile) souhaite se connecter au réseau de son entreprise :

- Les paquets (qui contiennent les données) sont chiffrés par le client VPN (selon l'algorithme décidé par les deux interlocuteurs lors de l'établissement du tunnel VPN) et éventuellement signés.

- Ils sont transmis par le biais du réseau transporteur (Internet en général).

- Ils sont reçus par le serveur VPN qui les déchiffre et les traite si les vérifications requises sont correctes.

- Au XXIe siècle, la plupart des opérateurs telecom ont adopté la technologie MPLS pour la mise en œuvre d'un service un peu abusivement appelé VPN car n'offrant pas de confidentialité en l'absence de chiffrement.