Aircrack - Définition

La liste des auteurs de cet article est disponible ici.

Introduction

| Aircrack-ng | |

| |

| Développeurs | Christophe Devine puis Thomas d'Otreppe |

|---|---|

| Dernière version | 1.1 [+/-] |

| Version avancée | [+/-] |

| Environnements | Multiplate-forme |

| Langue | Anglais |

| Type | Monitoring, pénétration réseau Wi-Fi |

| Licence | GNU GPL |

| Site Web | Aircrack-ng |

| modifier | |

Aircrack-ng est un groupe d'outils de surveillance pour réseau sans fil dont l'utilisation principale est le « cassage » de clés WEP et WPA-PSK des réseaux WIFI.

C'est un fork de Aircrack, lequel fut développé sous licence GPL par Christophe Devine (consultant en sécurité informatique) puis repris par Thomas d'Otreppe sous le nom de Aircrack-ng. Il est disponible sous Windows, Linux et FreeBSD.

En tant qu'outil de surveillance réseau, Aircrack a été conçu pour tester la sécurité de son propre réseau. Cependant, ces logiciels peuvent permettre à un cracker d'entrer sans autorisation sur un réseau informatique, ce que de nombreux pays répriment comme un délit.

Fonctionnalités

La version 0.9, comprend entre autres les outils suivants:

- aircrack-ng : casseur de clés WEP statiques et WPA-PSK (Nouveau type de casseur: PTW)

- airdecap-ng : décrypteur de fichiers WEP/WPA capturés

- aireplay-ng : programme d'injection de paquets 802.11 (disponible sous Linux et FreeBSD seulement)

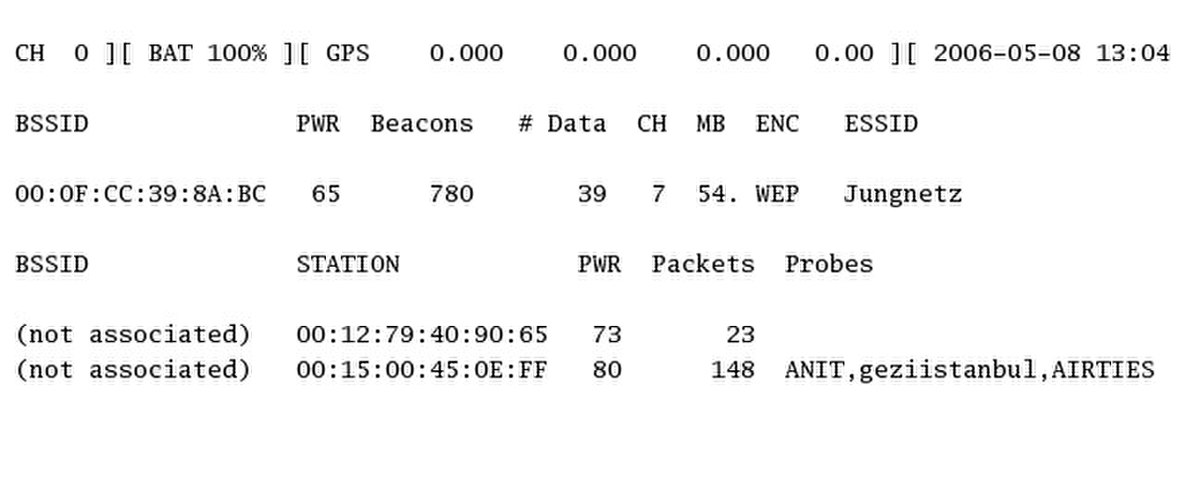

- airodump-ng : programme de capture de paquets 802.11

- airtun-ng : programme pour la création d'une interface virtuelle

Compatibilité

Une des principales limites du logiciel est sa compatibilité restreinte avec les différentes cartes Wi-Fi. Tous les types de cartes (USB, PCI et PCMCIA) sont reconnus, mais en fonction du modèle de puce employé (chipset), les performances varient. Il n'existe pas de pilote pleinement compatible avec Aircrack. Certains ne proposent pas l'injection, le mode monitor … Une liste des puces prises en charge ou non est disponible, avec une liste des meilleures cartes compatibles.

Fonctionnement

Le principe d'utilisation d'Aircrack pour cracker les clefs WEP est la capture d'IVs avec airodump tout en augmentant le trafic grâce à aireplay. Le nom IV désigne les vecteurs d'initialisation contenus dans les paquets encodés en WEP. Certains IVs laissent filtrer des renseignements sur certains bits de la clef WEP. Une fois récoltés un nombre suffisant d'IVs, on peut alors commencer une attaque statistique avec aircrack.

Il faut environ entre 40 000 et un million d'IVs pour briser une clef WEP de 128 Bits. Le crack de WPA-PSK lui est basé sur une attaque par dictionnaire après moissonnage de paquets ce qui la rendrait impossible en un temps raisonnable si la clef respectait les recommandations fondamentales sur les mots de passe.

D'autres programmes comme kismet peuvent être utilisés à la place d'airodump pour capturer des paquets, mais sont déconseillés en cas d'injection via le même adaptateur.

Aircrack est disponible sous Windows, Linux et FreeBSD (aireplay ne fonctionne que sous Linux et FreeBSD 7).

Pour Windows, les fichiers supplémentaires sont nécessaires:

- Le pilote AiroPeek (toutes les cartes ne sont pas compatibles !)

- La bibliothèque logicielle Cygwin cygwin1.dll est requise.

Aircrack-PTW

Aircrack-PTW est une version modifiée de aircrack permettant de « casser » beaucoup plus rapidement une clé WEP. Cet outil ne fonctionne que pour des clefs WEP de 40 ou 104 bits.

Celui-ci s'utilise accompagné des applications airodump-ng (pour écouter le trafic) et aireplay-ng (pour générer du trafic) faisant parties de la suite aircrack-ng.

aircrack-ptw est intégré à la suite aircrack-ng depuis la version 0.9.1. Pour cela il suffit de lancer aircrack-ng avec l'option -z (PTW attack).