Hameçonnage - Définition

La liste des auteurs de cet article est disponible ici.

Introduction

L'hameçonnage (ou phishing, et parfois filoutage), est une technique utilisée par des fraudeurs pour obtenir des renseignements personnels dans le but de perpétrer une usurpation d'identité. La technique consiste à faire croire à la victime qu'elle s'adresse à un tiers de confiance — banque, administration, etc. — afin de lui soutirer des renseignements personnels : mot de passe, numéro de carte de crédit, date de naissance, etc. C'est une forme d'attaque informatique reposant sur l'ingénierie sociale (sécurité de l'information). L'hameçonnage peut se faire par courrier électronique, par des sites Web falsifiés ou autres moyens électroniques.

Terminologie

« Hameçonnage » est un néologisme québécois créé en avril 2004 par l'Office québécois de la langue française. En France, la Commission générale de terminologie et de néologie a choisi « filoutage » en 2006.

Le terme anglais phishing est une variante orthographique du mot fishing ; il s'agit d'une variation orthographique du même type que le terme phreaking (f remplacé par ph). Il aurait été inventé par les « pirates » qui essayaient de voler des comptes AOL et serait construit sur l'expression anglaise password harvesting fishing, soit « pêche aux mots de passe » : un attaquant se faisait passer pour un membre de l'équipe AOL et envoyait un message instantané à une victime potentielle. Ce message demandait à la victime d'indiquer son mot de passe, afin de, par exemple, « vérifier son compte AOL » ou « confirmer ses informations bancaires ». Une fois que la victime avait révélé son mot de passe, l'attaquant pouvait accéder au compte et l'utiliser à des fins malveillantes, comme l'envoi de spam.

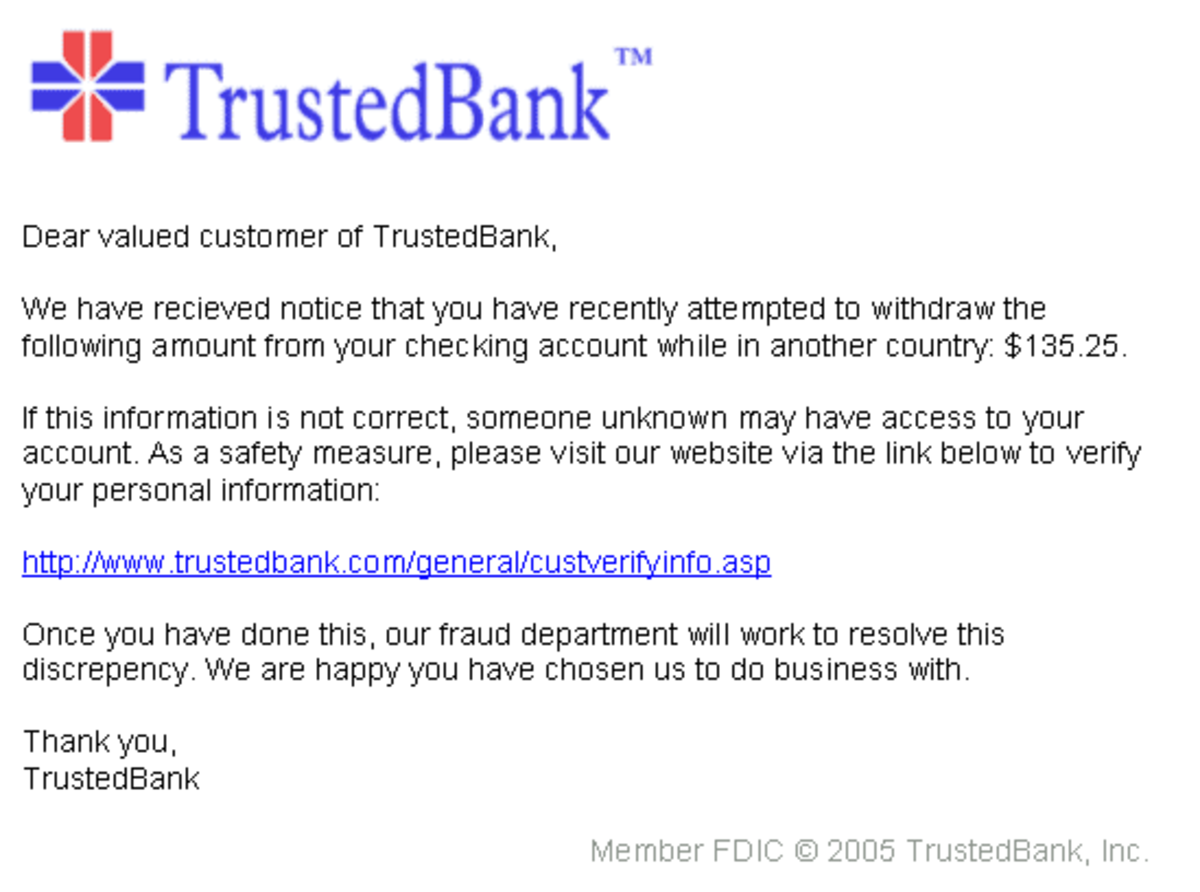

Exemple d'hameçonnage passé

Les attaques par hameçonnage sont le plus souvent dirigées vers les sites sensibles tels que les sites bancaires. Les sites de réseaux sociaux sont aujourd'hui également la cible de ces attaques. Les profils des utilisateurs des réseaux sociaux contiennent de nombreux éléments privés qui permettent aux pirates informatiques de s'insérer dans la vie des personnes ciblées et de réussir à récupérer des informations sensibles.

Hameçonnage sur Internet

Les criminels informatiques utilisent généralement l'hameçonnage pour voler de l'argent. Les cibles les plus populaires sont les services bancaires en ligne, et les sites de ventes aux enchères tels que eBay ou Paypal. Les adeptes de l'hameçonnage envoient habituellement des courriels à un grand nombre de victimes potentielles.

Typiquement, les messages ainsi envoyés semblent émaner d'une société digne de confiance et sont formulés de manière à ne pas alarmer le destinataire afin qu'il effectue une action en conséquence. Une approche souvent utilisée est d'indiquer à la victime que son compte a été désactivé à cause d'un problème et que la réactivation ne sera possible qu'en cas d'action de sa part. Le message fournit alors un hyperlien qui dirige l'utilisateur vers une page web qui ressemble à s'y méprendre au vrai site de la société digne de confiance. Arrivé sur cette page trompeuse, l'utilisateur est invité à saisir des informations confidentielles qui sont alors enregistrées par le criminel.

En 2007, ces criminels informatiques ont changé de technique, en utilisant un moyen de piratage appelé attaque de l'homme du milieu pour recueillir les informations confidentielles données par l'internaute sur le site visité.

Il existe différentes variantes à l’hameçonnage. On notera le spear phishing et le in-session phishing qui sont respectivement l'hameçonnage ciblé (notamment à l'aide des réseaux sociaux) et l'hameçonnage de session (basé sur des pop-up pendant la navigation).

Parades

La vérification de l'adresse web dans la barre d'adresse du navigateur web peut ne pas être suffisante pour détecter la supercherie, car certains navigateurs n'empêchent pas l'adresse affichée à cet endroit d'être contrefaite. Il est toutefois possible d'utiliser la boîte de dialogue « propriétés de la page » fournie par le navigateur pour découvrir la véritable adresse de la fausse page.

Une personne contactée au sujet d'un compte devant être « vérifié » doit chercher à régler le problème directement avec la société concernée ou se rendre sur le site web en tapant manuellement l'adresse dans son navigateur. Il faut savoir que les sociétés bancaires n'utilisent jamais le courriel pour corriger un problème de sécurité avec l'un de ses clients. En règle générale, il est recommandé de faire suivre le message suspect à usurpation ou abuse (par exemple, si l'hameçonnage concerne societe.com, ce sera [email protected] ou [email protected]), ce qui permettra à la société de faire une enquête.

Il faut être particulièrement vigilant lorsque l'on rencontre une adresse contenant le symbole « @ », par exemple http://[email protected]/. Ce genre d'adresse va essayer de connecter l'internaute en tant qu'utilisateur « www.mabanque.com » sur le serveur « members.unsite.com ». Il y a de fortes chances que cela se réalise même si l'utilisateur indiqué n'existe pas réellement sur le serveur, mais par cette méthode la première partie de l'adresse semble être tout à fait innocente (www.mabanque.com). De même, certains attaquants utilisent des adresses de sites contenant une faute de frappe, ou bien des sous-domaines, par exemple http://www.mabanque.com.unsite.net/.

Des navigateurs récents, tels que Safari, Firefox, Opera et Internet Explorer 7, possèdent un système permettant d'avertir l'utilisateur du danger et de lui demander s'il veut vraiment naviguer sur de telles adresses douteuses. Netscape 8 intègre également des technologies permettant de tenir à jour une liste noire de sites dangereux de ce type.

Les filtres antipourriels aident aussi à protéger l’utilisateur des criminels informatiques en réduisant le nombre de courriels que les utilisateurs reçoivent et qui peuvent être de l'hameçonnage. Le logiciel client de messagerie Mozilla Thunderbird comporte un filtre bayésien très performant (filtre anti-pourriel auto-adaptatif).

Les fraudes concernant les banques en ligne visent à obtenir l'identifiant et le mot de passe du titulaire d'un compte. Il est alors possible au fraudeur de se connecter sur le site web de la banque et d'effectuer des virements de fonds vers son propre compte. Pour parer à ce type de fraude, la plupart des sites bancaires en ligne n'autorisent plus l'internaute à saisir lui-même le compte destinataire du virement : il faut, en règle générale, téléphoner à un service de la banque qui reste seul habilité à saisir le compte destinataire dans une liste de comptes. La conversation téléphonique est souvent enregistrée et peut alors servir de preuve.

D'autres banques utilisent une identification renforcée, qui verrouille l'accès aux virements si l'utilisateur n'indique pas la bonne clé à huit chiffres demandée aléatoirement, parmi les soixante-quatre qu'il possède. Si la clé est la bonne, l'internaute peut effectuer des virements en ligne.

En France, les internautes sont invités à communiquer avec la cellule de veille de la gendarmerie nationale pour témoigner de leurs propres (mauvaises) expériences ou leur envoyer des liens conduisant à des sites qu'ils jugent contraires aux lois.