Metasploit - Définition

La liste des auteurs de cet article est disponible ici.

Introduction

| Metasploit Framework | |

| |

| |

| Développeur | Metasploit LLC |

|---|---|

| Dernière version | 3.4 [+/-] |

| Environnements | Multiplate-forme |

| Type | Sécurité du système d'information |

| Licences | Metasploit Framework License |

| Site Web | www.metasploit.com |

| modifier | |

Metasploit est un projet open-source sur la sécurité informatique qui fournit des informations sur des vulnérabilités, aide à la pénétration de systèmes informatisés et au développement de signatures pour les IDS. Le plus connu des sous-projets est le Metasploit Framework, un outil pour le développement et l'exécution d'exploits contre une machine distante. Les autres sous-projets importants sont la base de données d'Opcode, l'archive de shellcode, et la recherche dans la sécurité.

Créé à l'origine en langage de programmation Perl, Metasploit Framework a été complètement ré-écrit en langage Ruby. Le plus notable est la publication de certains des exploits les plus techniquement sophistiqués auprès du public. De plus, il est un puissant outil pour les chercheurs en sécurité étudiant des vulnérabilités potentielles.

Comparable aux produits commerciaux tels que Immunity's CANVAS ou Core Impact, Metasploit peut être utilisé par les administrateurs pour tester la vulnérabilité des systèmes informatiques afin de les protéger, ou par les pirates et les Script kiddies a des fins de piratage. Comme la plupart des outils de sécurité informatique, Metasploit peut être utilisé à la fois de manière légitime et à la fois pour des activités illégitimes.

Le fait que Metasploit a émergé en tant que plate forme de développement dans la sécurité, a conduit, ces derniers temps, la publication de vulnérabilité logicielle souvent accompagnée d'un module d'exploitation pour Metasploit pour cette dernière, afin de mettre en évidence l'exploitabilité, le risque et les mesures de prévention contre ces bogues particuliers. Metasploit 3.0 (en langage Ruby) a également commencé à inclure des outils de fuzzing, pour découvrir des vulnérabilités de logiciels en premier lieu, plutôt que de simplement être fait pour l'exploitation de celles-ci. Cette nouveauté a été vue avec l'intégration de la bibliothèque lorcon pour les réseaux sans-fils (802.11) dans Metasploit 3.0 en novembre 2006.

Metasploit Framework

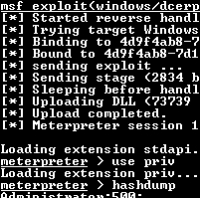

Les étapes basiques pour l'exploitation d'un système sont :

- Choisir et configurer un exploit (code permettant de pénétrer un système cible en profitant de l'un de ses bogues ; environs 200 exploits sont disponibles pour les systèmes Windows, Unix/Linux et Mac OS X) ;

- Vérifier si le système cible visée est sensible à l'exploit choisi ;

- Choisir et configurer un payload (code qui s'exécutera après s'être introduit dans la machine cible, par exemple pour avoir accès à un shell distant ou un serveur VNC) ;

- Choisir la technique d'encodage pour encoder le payload de sorte que les systèmes de préventions IDS ne le détectent pas ;

- Exécuter l'exploit.

Cette modularité qui permet de combiner n'importe quel exploit avec n'importe quel payload est l'avantage majeure du Framework : il facilite la tâche de l'attaquant, des développeurs d'exploits, et des développeurs de payloads.

La version stable courante de Metasploit Framework est la 3.1 et est écrite en Ruby. La version précédente 2.7, a été implémenté en Perl. Elle fonctionne sur toutes les versions d'Unix (y compris Linux et Mac OS X), et aussi sur Windows en utilisant Cygwin. Elle inclut une interface en ligne de commande ainsi qu'une autre orientée web. Cette dernière est destinée à fonctionner depuis l'ordinateur de l'attaquant; une version de démonstration peut être essayée ( [1] ). Metasploit Framework peut être étendu en utilisant des modules externes en plusieurs langages.

Pour choisir l'exploit et le payload, quelques informations sur le système cible sont nécessaires, tel que la version du système d'exploitation, et les services réseaux installés. Ces informations peuvent être récupérées grâce à des outils de scan de port et d'OS fingerprinting comme nmap. Nessus peut en plus détecter les vulnérabilités du système cible.