Authentification forte - Définition

La liste des auteurs de cet article est disponible ici.

Type « d'Authentifieur » ou « Token » de type PKI

Carte à puce

Pour sécuriser la clé privée et stocker le certificat numérique, la carte à puce est une solution très efficace. Cette technologie permet aussi d'implémenter d'autres fonctions telles que sécurité des bâtiments, badgeuse, etc.

Généralement, la carte à puce est liée à l'utilisation d'un code NIP ou par l'utilisation de la biométrie.

Lorsque la biométrie remplace le code NIP, le système offre une preuve "quasi absolue" du porteur de la carte (cf technologie Match On Card).

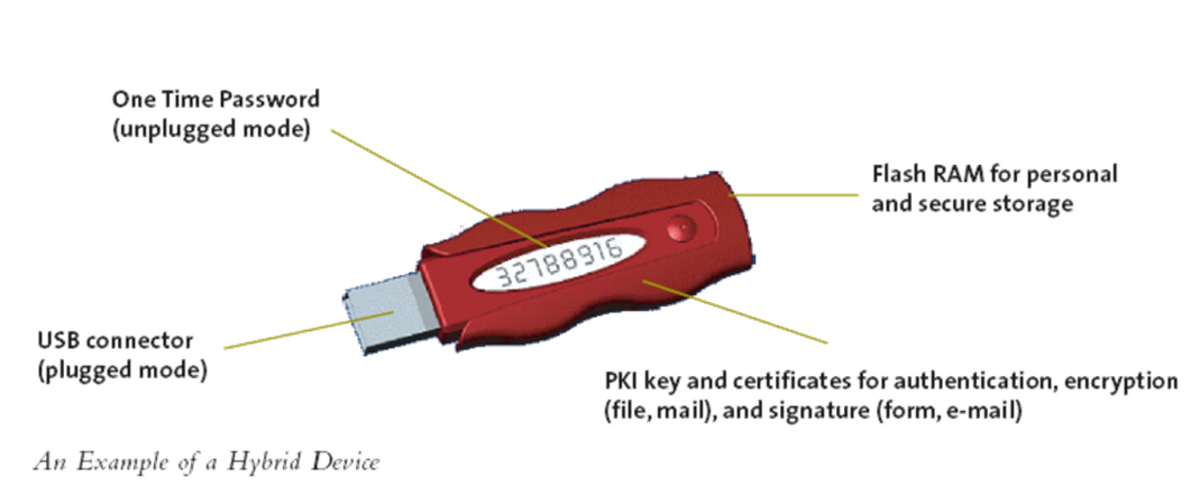

Token USB

Ces Token utilisent la même technologie cryptographique que les cartes à puces. Ce type de Token est capable de stocker, générer du matériel cryptographique de façon très sécurisé. Ces Token sont définis comme une technologie dite connectée. En d'autres termes, il est nécessaire de « brancher » ce Token sur l'ordinateur via le port USB. L'inconvénient majeur de cette technologie est qu'elle n'est pas vraiment portable. Par exemple, il est difficile d'utiliser son Token sur une « borne » Internet (Kiosk, Hôtel, etc.).

A noter qu'Aladdin sort en novembre 2008. C'est un token USB "anywhere" capable de se connecter depuis toutes machines sans middleware installé ni besoin d'être administrateur de la machine.

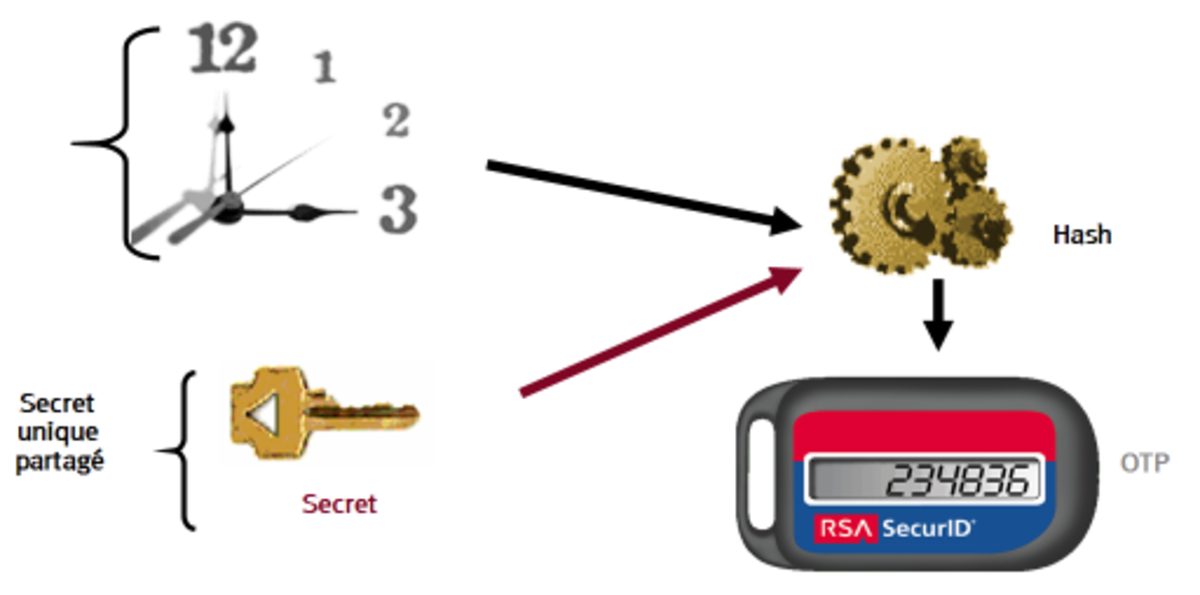

« Authentifieur » de type One-Time-Password

Cette technologie est basée sur un secret partagé unique. L'authentifieur contient le secret. Le serveur d'authentification contient le même secret. Grâce au partage de ce dénominateur commun il est alors possible de générer des mots de passe à usage unique (One-Time-Password). Du fait que ce type de technologie utilise un secret partagé il n'est pas possible d'assurer la non-répudiation. La technologie du certificat numérique permet a contrario de garantir la non-répudiation.

Il existe deux modes de fonctionnement :

- le fonctionnement dit synchrone,

- le fonctionnement dit asynchrone

Exemple de solution de type OTP

- La liste à biffer ou TAN (Transaction Authentication Number). Il s'agit de rentrer un OTP (One-Time Password) provenant d'une liste de codes fournie par exemple par la banque. Cette liste est considérée comme "un authentifieur".

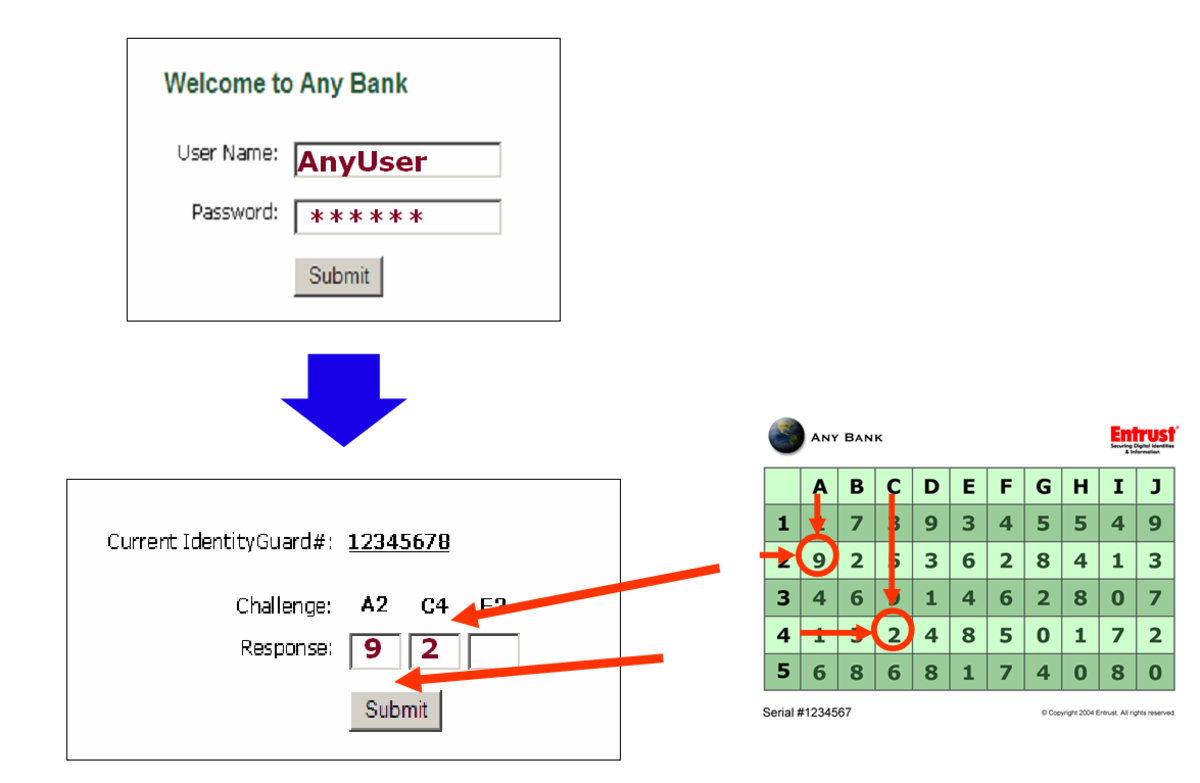

- Matrix card authentication ou authentification à carte matricielle. Il s'agit de rentrer un OTP provenant d'une carte matricielle fournie. Ce système utilise les coordonnées en Y et X. La carte matricielle est considérée comme un "authentifieur"

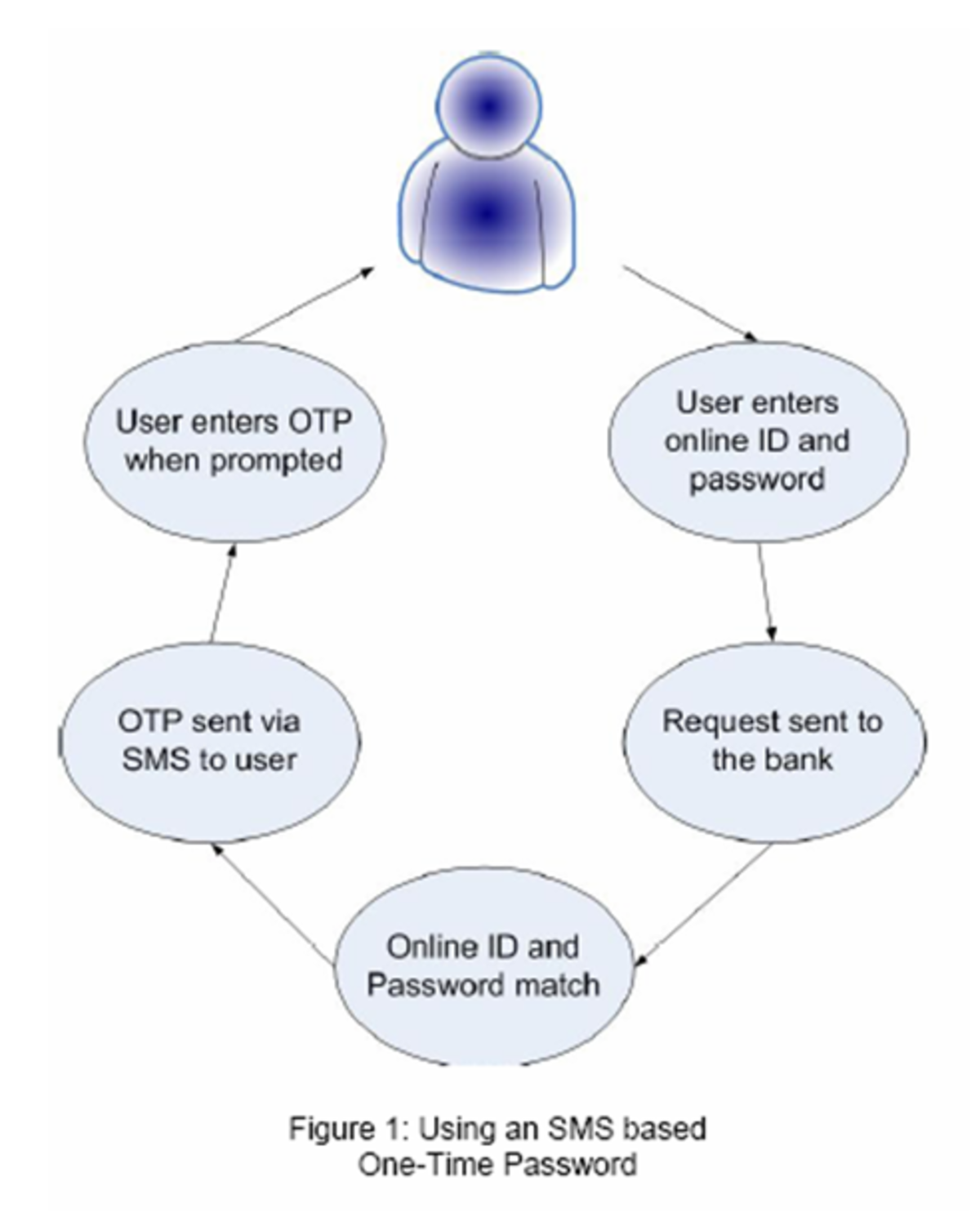

- Utilisation des SMS. Ce système utilise la technologies des SMS. L'utilisateur reçoit un OTP directement sur son téléphone portable. Le téléphone portable est considérée comme "un authentifieur".

Token basé sur le temps

Ces tokens utilisent, en plus du secret partagé, un dénominateur commun qui est le temps. Chaque partie est synchronisée sur le temps universel (UTC). On utilise alors un Code NIP comme deuxième facteur d'authentification. Ces Tokens sont définis comme une technologie dite Synchrone. Chaque minute, par exemple, ces Tokens affichent un nouveau « Token Code », le One Time Password.

L'exemple le plus connu est SecurID de la société RSA Security.

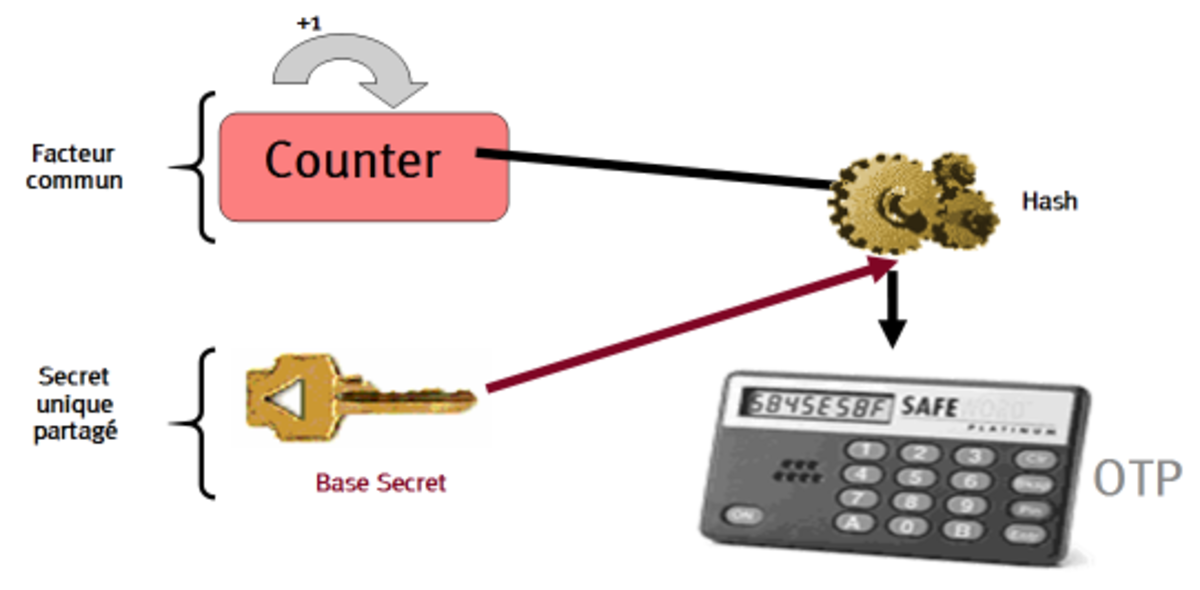

Token basé sur un compteur

Ces tokens utilisent, en plus du secret partagé, un dénominateur commun qui est un compteur. Chaque partie se synchronise sur le compteur. On utilise alors un Code NIP comme deuxième facteur d'authentification. Le code NIP peut être entré sur un mini clavier. Comme la technologie basée sur le temps, ces Tokens ne sont pas capables d'offrir la non-répudiation. Ces Tokens sont définis comme une technologie dite Synchrone.

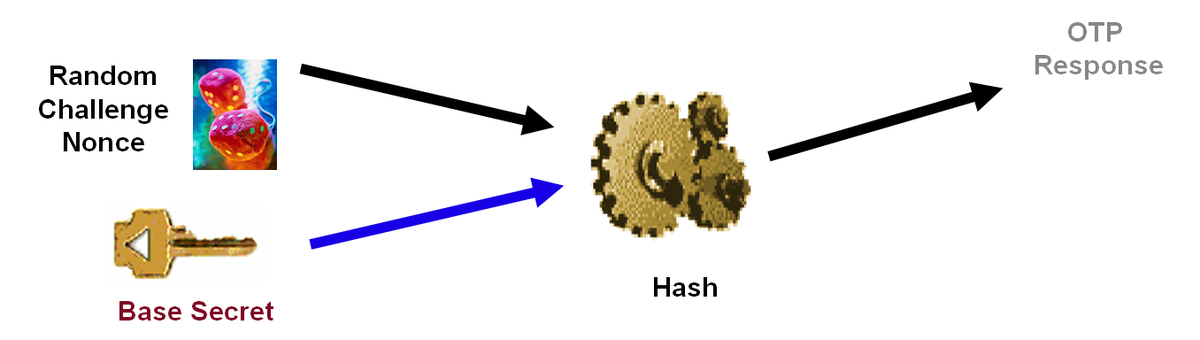

Token basé sur un mécanisme de « Challenge Response »

Ces tokens utilisent, en plus du secret partagé, un nombre aléatoire généré par le serveur d'authentification. Le client reçoit ce challenge ou nonce et répond à celui-ci au serveur. On utilise alors un Code NIP comme deuxième facteur d'authentification. Le code NIP peut être entré sur un mini clavier. Comme cette technologie utilise un secret partagé, ces Tokens ne sont pas capables d'offrir la non-répudiation.

Ces Tokens sont définis comme une technologie dite Asynchrone.