Authentification forte - Définition

La liste des auteurs de cet article est disponible ici.

Introduction

En sécurité des systèmes d'information, une authentification forte est une procédure d'identification qui requiert concaténation d'au moins deux éléments ou « facteurs » d'authentification.

Les éléments de l'authentification forte

Seule la combinaison de ces éléments ou facteurs inviolables et non subtilisables peut assurer une réelle solidité pour une authentification. On considère que ces éléments peuvent être :

- Ce que l'entité connaît (un mot de passe, un code NIP, une phrase secrète, etc.)

- Ce que l'entité détient (une carte magnétique, RFID, une clé USB, un PDA, une carte à puce, un smartphone, un iPhone, un téléphone portable, etc. ). Soit un élément physique appelé authentifieur ou Token (par les anglophones)

- Ce que l'entité est, soit une personne physique (empreinte digitale, empreinte rétinienne, structure de la main, structure osseuse du visage ou tout autre élément biométrique)

- Ce que l'entité sait faire ou fait, soit une personne physique (biométrie comportementale tel que signature manuscrite, reconnaissance de la voix, un type de calcul connu de lui seul, un comportement, etc.)

- Où l'entité est, soit un endroit d'où, suite à une identification et authentification réussie, elle est autorisée (accéder à un système logique d'un endroit prescrit)

Dans la majorité des cas, l'entité est une personne physique - individu - personne morale, mais elle peut être un objet comme par exemple une application web utilisant le protocole SSL, un serveur SSH, un objet de luxe, une marchandise, un animal, etc.

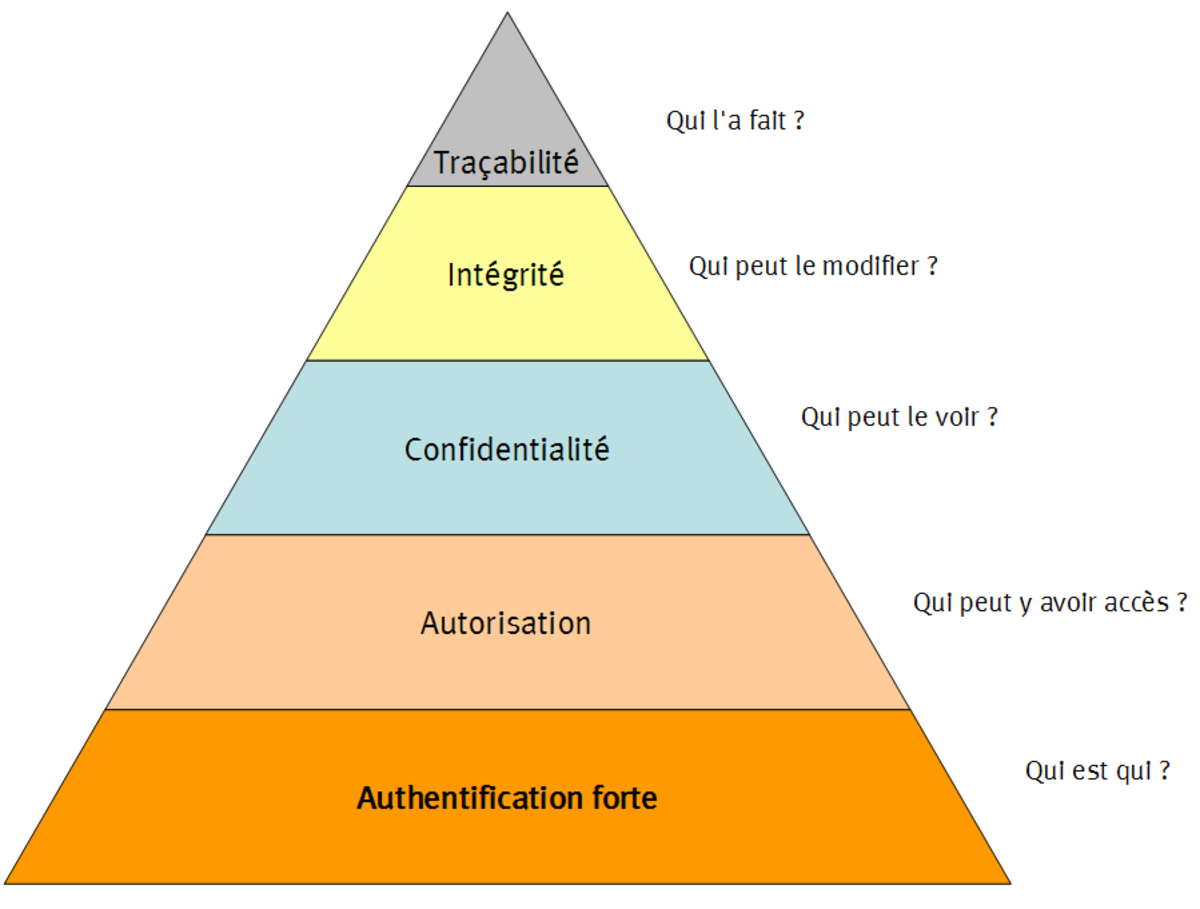

On peut considérer que l'authentification forte est une des fondations essentielles pour garantir :

- L'autorisation ou contrôle d'accès (qui peut y avoir accès)

- La confidentialité (qui peut le voir)

- L'intégrité (qui peut le modifier)

- La traçabilité (qui l'a fait)

Cette approche est toutefois remise en cause par la DCSSI dans son référentiel sur l'authentification distante.

Famille technologique pour l'authentification forte

On dénombre actuellement trois familles :

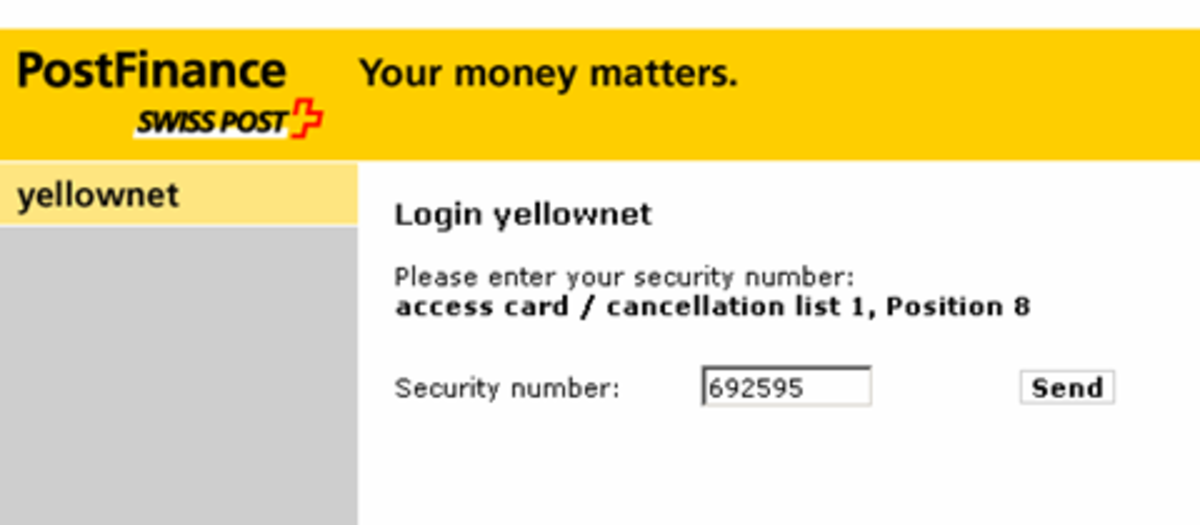

One Time Password (OTP) / Mot de passe à usage unique

Cette technologie permet de s'authentifier avec un mot de passe à usage unique. Elles est basée sur l'utilisation d'un secret partagé (cryptographie symétrique). Il n'est donc pas possible de garantir une véritable non-répudiation avec cette technologie.

Certificat Numérique

Cette technologie est basée sur l'utilisation de la cryptographie asymétrique et l'utilisation d'un challenge. Il est possible de garantir la non-répudiation car uniquement l'identité possède la clé privée.

- Infrastructure à clés publiques (PKI)

- RSA

- PKINIT Smart Card Logon pour un environnement Microsoft

Biométrie

Cette technologie est basée sur la reconnaissance d'une caractéristique ou d'un comportement unique.

- Biométrie

- Technologie Match on Card

Exemples de technologies d'authentification forte

Pourquoi l'authentification forte et l'authentification à deux-facteurs?

Le mot de passe est actuellement le système le plus couramment utilisé pour identifier un utilisateur. Il n’offre plus le niveau de sécurité requis pour assurer la protection de biens informatiques sensibles. Sa principale faiblesse réside dans la facilité avec laquelle il peut être trouvé, grâce à différentes techniques d’attaque. On recense plusieurs catégories d’attaques informatiques pour obtenir un mot de passe :

- Attaque par force brute

- Attaque par dictionnaire

- Écoute du clavier informatique (keylogger)

- Écoute du clavier informatique sans fils - Wireless Keyboard We know what you typed last summer

- Écoute du réseau (password sniffer) : plus facilement avec les protocole réseau sans chiffrement, comme HTTP, Telnet, FTP, LDAP, etc.

- Hameçonnage (ou filoutage), appelé en anglais phishing

- Attaque de l'homme du milieu ou man in the middle attack (MITM) : par exemple avec les protocoles SSL ou SSH

- Ingénierie sociale, efficace

L'attaque par force brute n'est pas vraiment une méthode de cassage puisque le principe est applicable à toutes les méthodes. Elle est toutefois intéressante car elle permet de définir le temps maximum que doit prendre une attaque sur une méthode cryptographique. Le but de la cryptographie est de rendre impraticable l'usage de la force brute en augmentant les délais de résistance à cette méthode. En théorie, il suffit que le délai de résistance soit supérieur à la la durée de vie utile de l'information à protéger. Cette durée varie selon l'importance de l'information à protéger.