Expression des besoins et identification des objectifs de sécurité - Définition

La liste des auteurs de cet article est disponible ici.

Introduction

EBIOS signifie "Étude des Besoins et Identification des Objectifs de Sécurité". La méthode EBIOS est la méthode de gestion des risques de sécurité des systèmes d'information (SSI), développée par l'Agence nationale de la sécurité des systèmes d'information (ANSSI).

Elle permet :

- d'établir le contexte (délimitation du périmètre et cadrage de l'étude) ;

- d'apprécier les risques (identification, estimation et comparaison) ;

- de planifier et suivre le traitement des risques (mesures et risques résiduels).

Elle constitue également un support pour la communication et la concertation relatives aux risques.

Elle fournit enfin tous les éléments nécessaires :

- à l'acceptation des risques (validation formelle par une autorité de la manière dont les risques ont été gérés et des risques résiduels),

- à la surveillance et revue des risques (contrôle et amélioration continue).

Positionnement par rapport aux normes

La méthode EBIOS respecte les exigences de l'ISO 27001 (norme d'exigences pou un système de management de la sécurité de l'information, SMSI). Elle peut exploiter les mesures de sécurité de l'ISO 27002 (catalogue de bonnes pratiques). Elle est compatible avec l'ISO 31000 (cadre général pour toutes les normes sectorielles de gestion des risques). Elle est la méthode pour mettre en œuvre le cadre défini dans l'ISO 27005 (cadre spécifique pour gérer les risques de sécurité de l'information). Elle permet d'exploiter l'ISO 15408 (critères communs).

Modules de la démarche

EBIOS est un "tout terrain" pour gérer les risques. En effet, elle est utilisée pour apporter des réponses concrètes et produire des livrables pour le management, dans le cadre des projets et pour étudier des produits. La démarche est commune à toutes ces situations. Il convient donc d'employer EBIOS comme une véritable "boîte à outils", dont les actions et la manière de les utiliser dépendront du sujet étudié, des livrables attendus et de l'état du projet.

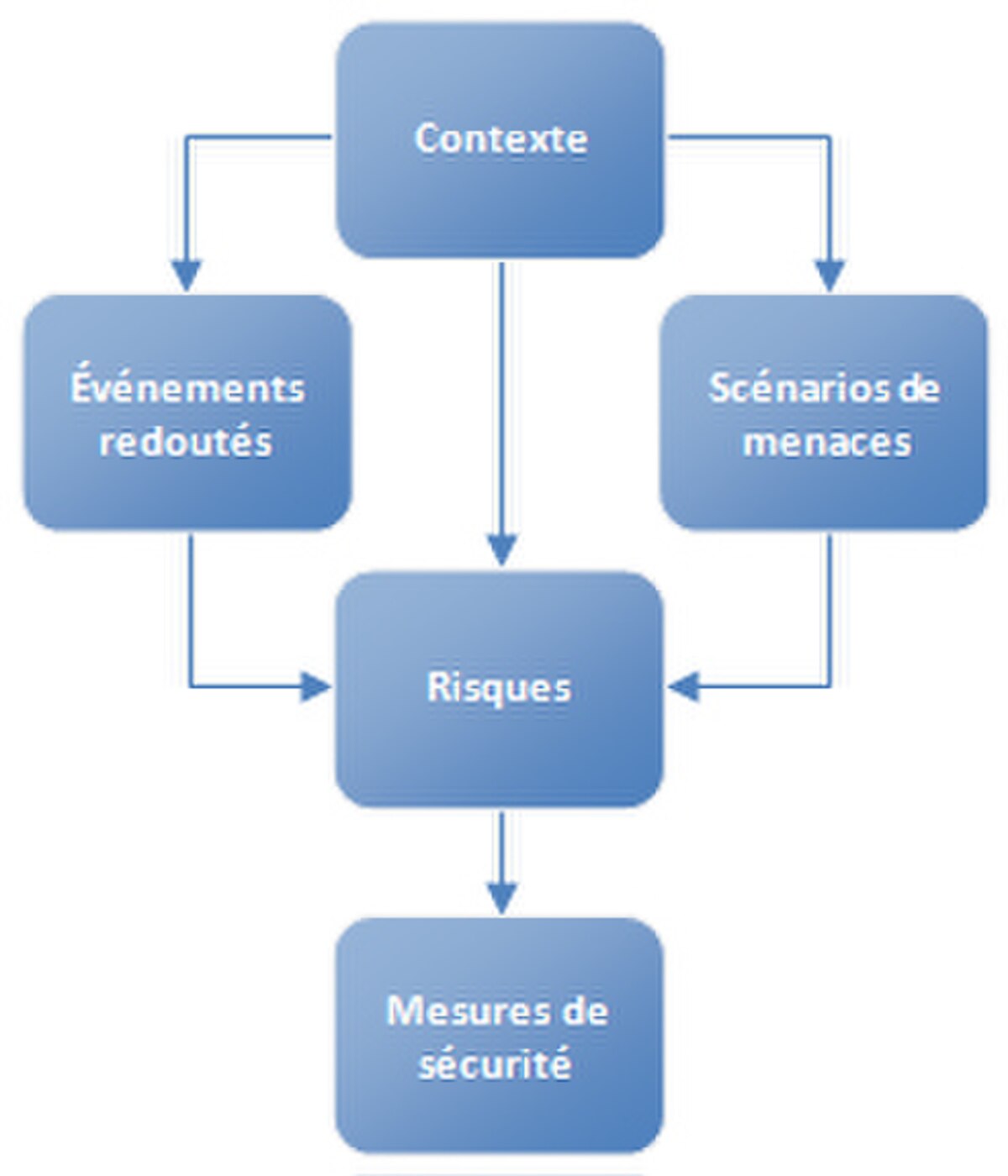

La méthode EBIOS formalise une démarche de gestion des risques découpée en cinq modules :

- L'étude du contexte : pourquoi et comment on va gérer les risques, et quel est le sujet de l’étude ?

- L'étude des événements redoutés : quels sont les événements craints par les métiers et quels seraient les plus graves ?

- L'étude des scénarios de menaces : quels sont tous les scénarios possibles et quels sont les plus vraisemblables ?

- L'étude des risques : quelle est la cartographie des risques et comment choisit-on de les traiter ?

- L'étude des mesures de sécurité : quelles mesures devrait-on appliquer et les risques résiduels sont-ils acceptables ?

Module 1 - Étude du contexte

Ce module a pour objectif de collecter les éléments nécessaires à la gestion des risques, afin qu'elle puisse être mise en œuvre dans de bonnes conditions, qu'elle soit adaptée à la réalité du contexte d'étude et que ses résultats soient pertinents et utilisables par les parties prenantes.

Il permet notamment de formaliser le cadre de gestion des risques dans lequel l'étude va être menée. Il permet également d'identifier, de délimiter et de décrire le périmètre de l'étude, ainsi que ses enjeux, son contexte d'utilisation, ses contraintes spécifiques…

À l'issue de ce module, le champ d'investigation de l'étude est donc clairement circonscrit et décrit, ainsi que l'ensemble des paramètres à prendre en compte dans les autres modules.

Le module comprend les activités suivantes :

- Activité 1.1 – Définir le cadre de la gestion des risques

- Activité 1.2 – Préparer les métriques

- Activité 1.3 – Identifier les biens

Module 2 - Étude des événements redoutés

Ce module a pour objectif d'identifier de manière systématique les scénarios génériques que l'on souhaite éviter concernant le périmètre de l'étude : les événements redoutés. Les réflexions sont menées à un niveau davantage fonctionnel que technique (sur des biens essentiels et non sur des biens supports).

Il permet tout d'abord de faire émerger tous les événements redoutés en identifiant et combinant chacune de leurs composantes : on estime ainsi la valeur de ce que l'on souhaite protéger (les besoins de sécurité des biens essentiels), on met en évidence les sources de menaces auxquelles on est confronté et les conséquences (impacts) des sinistres. Il est alors possible d'estimer le niveau de chaque événement redouté (sa gravité et sa vraisemblance).

Il permet également de recenser les éventuelles mesures de sécurité existantes et d'estimer leur effet en ré-estimant la gravité des événements redoutés, une fois les mesures de sécurité appliquées.

À l'issue de ce module, les événements redoutés sont identifiés, explicités et positionnés les uns par rapport aux autres, en termes de gravité et de vraisemblance.

Le module comprend une activité :

- Activité 2.1 – Apprécier les événements redoutés

Module 3 - Étude des scénarios de menaces

Ce module a pour objectif d'identifier de manière systématique les modes opératoires génériques qui peuvent porter atteinte à la sécurité des informations du périmètre de l'étude : les scénarios de menaces. Les réflexions sont menées à un niveau davantage technique que fonctionnel (sur des biens supports et non plus des biens essentiels).

Il permet tout d'abord de faire émerger tous les scénarios de menaces en identifiant et combinant chacune de leurs composantes : on met ainsi en évidence les différentes menaces qui pèsent sur le périmètre de l'étude, les failles exploitables pour qu'elles se réalisent (les vulnérabilités des biens supports), et les sources de menaces susceptibles de les utiliser. Il est ainsi possible d'estimer le niveau de chaque scénario de menace (sa vraisemblance).

Il permet également de recenser les éventuelles mesures de sécurité existantes et d'estimer leur effet en ré-estimant la vraisemblance des scénarios de menaces, une fois les mesures de sécurité appliquées.

À l'issue de ce module, les scénarios de menaces sont identifiés, explicités et positionnés les uns par rapport aux autres en termes de vraisemblance.

Le module comprend une activité :

- Activité 3.1 – Apprécier les scénarios de menaces

Module 4 - Étude des risques

Ce module a pour objectif de mettre en évidence de manière systématique les risques pesant sur le périmètre de l'étude, puis de choisir la manière de les traiter en tenant compte des spécificités du contexte. Les réflexions sont menées à un niveau davantage fonctionnel que technique.

En corrélant les événements redoutés avec les scénarios de menaces susceptibles de les engendrer, ce module permet d'identifier les seuls scénarios réellement pertinents vis-à-vis du périmètre de l'étude. Il permet en outre de les qualifier explicitement en vue de les hiérarchiser et de choisir les options de traitement adéquates.

À l'issue de ce module, les risques sont appréciés et évalués, et les choix de traitement effectués.

Le module comprend les activités suivantes :

- Activité 4.1 – Apprécier les risques

- Activité 4.2 – Identifier les objectifs de sécurité

Module 5 - Étude des mesures de sécurité

Ce module a pour objectif de déterminer les moyens de traiter les risques et de suivre leur mise en œuvre, en cohérence avec le contexte de l'étude. Les réflexions sont préférentiellement menées de manière conjointe entre les niveaux fonctionnels et techniques.

Il permet de trouver un consensus sur les mesures de sécurité destinées à traiter les risques, conformément aux objectifs précédemment identifiés, d'en démontrer la bonne couverture, et enfin, d'effectuer la planification, la mise en œuvre et la validation du traitement.

À l'issue de ce module, les mesures de sécurité sont déterminées et les points clés validés formellement. Le suivi de la mise en œuvre peut également être réalisé.

Le module comprend les activités suivantes :

- Activité 5.1 – Formaliser les mesures de sécurité à mettre en œuvre

- Activité 5.2 – Mettre en œuvre les mesures de sécurité